Los análisis del riesgo han evolucionado desde enfoques centrados exclusivamente en vulnerabilidades técnicas hacia modelos más abstractos y sistémicos, capaces de explicar la recurrencia de los incidentes de seguridad en contextos tecnológicos y organizativos muy diversos, lo que implica hacer foco en los patrones de riesgo como instrumento principal en la identificación de las configuraciones de riesgo que se repiten de manera consistente, independientemente de la tecnología concreta o del sector en el que se despliegan los sistemas de información.

Un patrón de riesgo en ciberseguridad puede definirse como una abstracción que modela la relación estable entre activos, amenazas y condiciones de exposición, y que explica cómo dicha relación puede derivar de forma predecible en un evento que compromete los objetivos de seguridad del sistema.

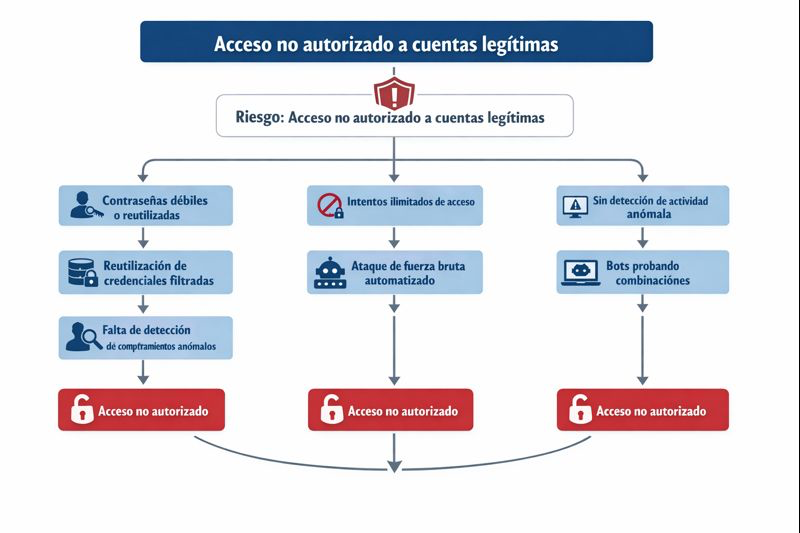

Esta abstracción no persigue describir ataques concretos, sino capturar la lógica estructural que subyace a múltiples incidentes reales. Por ejemplo, tenemos una aplicación corporativa expuesta a Internet que gestiona información de clientes, un escenario recurrente en la práctica.

La estructura de los patrones de riesgo comienza con la identificación del contexto y del activo de información afectado, entendiéndose este de forma amplia, incluyendo no solo componentes técnicos, sino también datos, identidades digitales y servicios críticos para la continuidad del negocio, de forma que en el ejemplo planteado, el activo principal es la propia aplicación y, de manera inseparable, la información personal y financiera que procesa, cuyo valor condiciona tanto la probabilidad de ser atacada, como la gravedad del impacto asociado a una posible brecha de seguridad.

Sobre este contexto tenemos que definir las condiciones de exposición que permiten la existencia del riesgo, como es el resultado de las decisiones de diseño, configuraciones operativas o prácticas organizativas que reducen el nivel de protección esperado. En el caso de la aplicación, estas condiciones se concretan, por ejemplo, en la implementación de un mecanismo de autenticación basado únicamente en usuario y contraseña, la inexistencia de controles que permitan detectar comportamientos anómalos durante el proceso de autenticación, como múltiples intentos fallidos consecutivos desde una misma dirección IP o ubicaciones geográficas inusuales, así como la ausencia de mecanismos de limitación o bloqueo temporal de accesos. Estas decisiones, habitualmente justificadas por criterios de simplicidad, compatibilidad o reducción de costes operativos, generan un entorno en el que el sistema acepta de forma repetida interacciones potencialmente maliciosas sin activar medidas de protección adicionales, lo que permite identificarlas como un patrón de riesgo consolidado y no como una debilidad puntual o circunstancial.

Además, el patrón de riesgo incorpora asimismo la noción de amenaza, entendida no como un actor individual, sino como un conjunto de capacidades, motivaciones y oportunidades, que en el ejemplo desarrollado, se materializaría en atacantes externos que disponen de credenciales obtenidas de filtraciones previas y de herramientas capaces de probarlas de manera masiva contra servicios expuestos, sin necesidad de un conocimiento específico del sistema objetivo.

La interacción entre la amenaza y las condiciones de exposición se produce a través de uno o varios vectores de ataque que actúan como el mecanismo operativo mediante el cual el riesgo se materializa. Es decir, este vector no introduce nuevos elementos en el patrón, sino que conecta de forma lógica las condiciones existentes con la capacidad de la amenaza, evidenciando cómo el riesgo pasa de un estado potencial a uno efectivo.

Cuando el vector de ataque tiene éxito, el patrón de riesgo se concreta en un evento que se manifiesta como un acceso no autorizados a cuentas legítimas que constituye una consecuencia directa y previsible de la configuración estructural previamente descrita.

Pero además, el impacto asociado a la materialización del patrón no se limita a las consecuencias técnicas inmediatas, sino que se extiende a dimensiones organizativas, legales y reputacionales puesto que la exposición de datos personales puede implicar sanciones regulatorias, pérdida de confianza por parte de los usuarios y daños a la imagen corporativa, por lo que el patrón de riesgo permite comprender que el impacto no deriva únicamente del ataque, sino del contexto en el que el sistema opera y del valor estratégico del activo comprometido.

Metedológicamente el proceso comienza con la fase de identificación, cuyo objetivo es detectar configuraciones de riesgo desde el análisis conjunto de arquitecturas, configuraciones operativas, resultados de auditorías, informes de incidentes y evaluaciones de riesgo previas, tomando como base que un patrón de riesgo se considera identificado cuando dicha recurrencia puede demostrarse empíricamente y no puede atribuirse a factores circunstanciales o específicos de un único sistema.

Una vez identificado, el patrón de riesgo entra en una fase de estructuración cuyo objetivo principal es transformar una recurrencia observada en un artefacto formal, utilizable y verificable dentro de los procesos que no se limita a enumerar los elementos del patrón, sino cómo se representan, se almacenan y pueden ser reconocidos posteriormente en contextos distintos al que dio lugar a su identificación inicial.

La estructuración del patrón comienza con la normalización de sus componentes fundamentales, estableciendo una separación clara entre los elementos estructurales del riesgo y aquellos detalles dependientes del contexto específico en el que fue observado, teniendo en cuenta que el objetivo no es capturar una configuración concreta, sino modelar una situación de riesgo recurrente que pueda manifestarse bajo implementaciones diversas.

Para facilitar esta abstracción, el patrón de riesgo se representa mediante modelos conceptuales que permiten visualizar las relaciones entre sus elementos (diagramas lógicos, modelos de flujo o esquemas de interacción que describen cómo el activo, bajo determinadas condiciones de exposición, puede ser alcanzado por una amenaza a través de uno o varios vectores de ataque).

Una vez representado, el patrón de riesgo se documenta y se incorpora a un repositorio estructurado de conocimiento que actúa como base de referencia centralizada para garantizar la reutilización del patrón y evitar que el conocimiento generado quede disperso o vinculado únicamente a personas o proyectos concretos, de forma que la detección de un patrón de riesgo en nuevos sistemas o evaluaciones se realiza mediante la comparación sistemática entre las características del sistema analizado y la estructura formal del patrón almacenado mediante equivalencias funcionales.

Además, aunque metodológicamente el patrón de riesgo no incorpora controles específicos como parte de su definición esencial, ya que su finalidad principal es describir la estructura del riesgo y no su tratamiento, podemos incluir referencias informativas a categorías de medidas de seguridad que históricamente han demostrado ser relevantes frente a ese tipo de riesgo, manteniendo siempre una separación clara entre la descripción del patrón y las decisiones de mitigación que puedan adoptarse posteriormente.

Visualmente, sería algo así

En conclusión, los patrones de riesgo son herramientas que permiten abstraer la estructura de los riesgos recurrentes, independientemente de la tecnología o el contexto, y anticipar cómo activos críticos, condiciones de exposición y amenazas pueden interactuar para generar eventos adversos antes de entrar en producción.